Products

GG网络技术分享 2025-03-18 16:16 0

什么是任意代码执行漏洞攻击?任意代码执行漏洞攻击是一个使攻击者能够在WordPress网站上执行任意代码的过程。黑客经常通过利用过时的插件、主题甚至 WordPress核心来侵入网站,然后他们上传包含恶意代码的PHP文件。

他们使用任意代码来导航和检查您的文件,并找到获得对您网站的完全访问权限的方法。然后,黑客可以使用这些命令删除文件、窃取敏感信息并将其在黑市上出售。他们可以使用您网站的资源发送垃圾邮件并对其他网站进行网络攻击。这里就分享一下WordPress网站防护方法。

允许执行任意代码的漏洞可能会对您的 WordPress 网站造成毁灭性打击,并可能通过以下方式对您造成伤害:

一旦黑客获得对您网站的访问权限,他们就会使用任意代码来探索和检查您的文件,寻找获得对您的 WordPress 网站或托管帐户的完全控制权的方法。

黑客可以更改或破坏信息,以及窃取并在黑市上出售关键数据,从而危害用户的隐私和完整性。

他们可以利用您网站的资源发起黑客攻击或向其他网站发送垃圾邮件,这可能会产生多米诺骨牌效应,从而产生以下后果:

从此类黑客攻击中恢复到正常极为困难,对许多人来说几乎是不可能的。

CVE-2011-4106 – 2011-2014 年期间 WordPress 生态系统中最著名的 ARE 攻击之一是利用TimThumb – 一个用于调整图像大小的简单 PHP 脚本。

TimThumb被很多WordPress网站使用,其主要功能是通过下载托管在值得信赖的第三方网站上的图像缩略图并将其存储在缓存目录中来构建它们。

此功能使用简单的 GET 请求即可工作:

timthumb.php?src=http://trusted-site.tld/image.gif

该脚本检查 GET 请求是否来自受信任的来源,例如以 blogger.com 或 wordpress.com 开头的域,因此可以通过从 blogger.wpxss.com 等子域发送请求来欺骗它

timthumb.php?src=http://trusted-site.XXXXX.tld/image.gif

这样,黑客就绕过了受信任的站点检查,并通过单个 GET 请求在目标网站上下载并执行了任意代码。

十年后的今天,我们仍然可以看到机器人向 WordPress 网站上的 timthumb.php 和thumb.php 文件发送 GET 请求,试图利用这个旧漏洞。

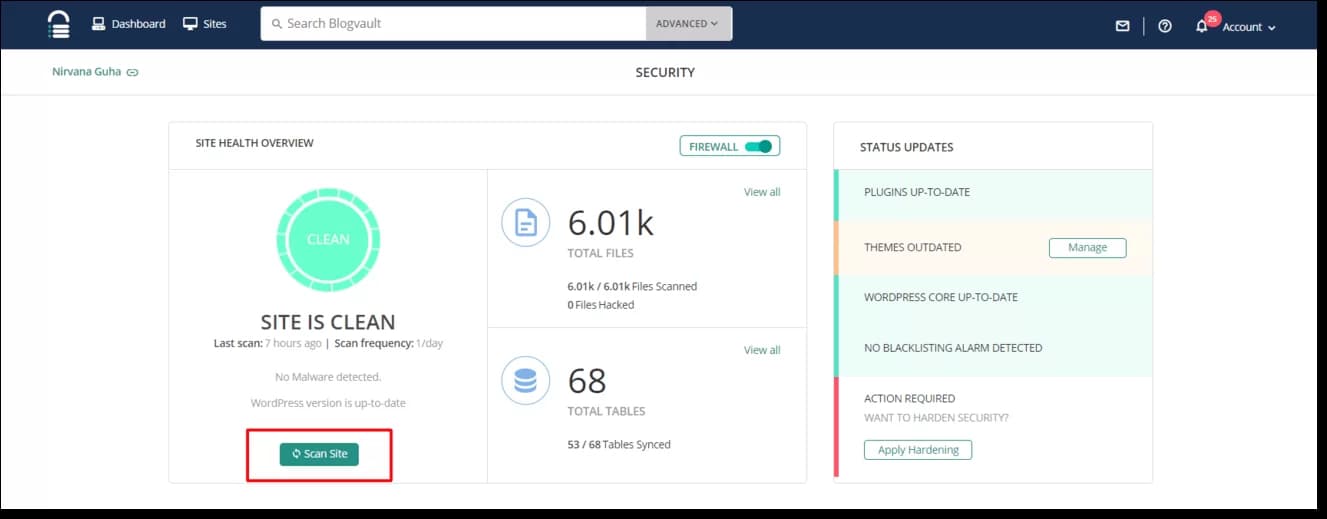

WordPress上的任意代码执行漏洞很难手动识别,因此我建议使用Malcare等插件扫描您的网站是否存在已知的 ARE 漏洞。

当开发人员发现其插件和主题中存在安全问题时,他们就会意识到该软件可能会被用来在 WordPress 网站上执行任意代码。因此,他们发布了安全更新来解决该缺陷。但是对于未修复的,可以先通过分享的安全插件进行安装检测及修复。

WPMU Dev Defender Pro 4.0.1完美汉化中文版|WordPress高级防火墙安全防护插件

Demand feedback